-

Vítame vás na FreeSpace Fóre

Ak sa chcete zapojiť do diskusií, prihláste sa. Ak nemáte konto, zaregistrujte sa.

- Prihlásiť sa

- alebo

- Zaregistrovať sa

-

Fotky

-

Naše tipy

-

Práca

cizy zverejnil téme v Práca a zamestnanie,

Ste so svojou pracou spokojny? Chodite do nej radi alebo naopak s uplnou nechutou? Baví vás? Akych mate šefov? Čo vlastne robíte?

Vsetk okolo práce, vtipných zážitkov z práce či starostí. :lol:

Pridaná anketa

Pôvodne som chcel založiť novú tému, ale keďže o práci tu už tému máme tak som prilepil anketu.

Označte v ankete čo je pri hľadaní (resp. zvolení) nového zamestnania najviac dôležité. Môžete hlasovať za viac možností, ale označte to čo považujete skutočne za najdôležitejšie, takže snažte sa označiť najviac 3 odpovede.

Plat - ak neplatia aspoň 15 v čistom tak tam nenastúpite.

Pracovné prostredie - chcete pracovať iba tam kde je vysoká úroveň pracoviska, teda čisto na pracovisku, dobré osvetlenie na pracovisku, vetranie v lete, kúrenie v zime, a pod.

Pracovný čas, zmennosť - ste ochotní pracovať iba na jednu zmenu, najviac 8 hodín denne, v žiadnom prípade nočné a pod.

Sociálna stránka - možnosť sa ísť vysr... teda ísť na WC kedy potrebujete, možnosť obedov a stravovania aj mimo prestávky a všetko čo s týmto súvisí.

Kolektív - nastúpite iba tam kde sa javí byť dobrý a otvorený kolektív. spolupracovníci sú k vám milí, nadriadení sú k vám ústretoví a pod.

Vzdialenosť od domova - ste ochotní cestovať najviac niekoľko km, nie však viac ako 60-70 km denne hore/dole.

Perspektíva - čakáte kariérny postup, alebo viac sa vám páči hniť na jednom mieste?-

- 1 127 odpovedí

Propagoval

Sniper, -

-

"Zoznámenie" na internete

game zverejnil téme v Zoznámenie,

stále viac ľudí si nájde partnera, lásku, priateľa cez internet... takéto a podobné fóra sú úžasným miestom na "spoznanie" ... vznikajú takto bolestivé rozchody, šťastné manželstvá, krásne priateľstvá a kamarátstva na dlhé roky... :)

je tu vlastne viac otázok:

stalo sa vám to ? čo vlastne upúta, čo vidíme tam , na tej druhej strane ?

veríte na takéto priateľstvá ?

človek je v prvom rade "hladný" po vľúdnom slove, po niekom, kto "vypočuje" a pochopí... človek je "hladný" po spriaznenej duši, ktorá sa nám pozdáva názormi, postojom, životnou filozofiou...

poznám páry a priateľstvá, ktoré vznikli vďaka debatám ...

a občas stačí len nečakané a krásne priateľstvo, aby obohatilo život a prinieslo netušené hĺbky ....-

- 681 odpovedí

Propagoval

Sniper, -

-

SARS-CoV-2 - COVID-19 - koronavírus

slimak zverejnil téme v Epidémie, pandémie,

Zaujimave. V karantene su mesta. Za sest dni chcu postavit nemocnicu. Ludia tam odpadavaju ako muchy.

Delnici dostali trojnasobny plat. Ze prijmu tisic lidi na jednou, zvladali to tak rychle v koncentrakoch?-

- 5 856 odpovedí

Propagoval

Sniper, -

-

Fórum

-

FreeSpace SK

-

- 170

- príspevkov

-

- Upgrade Fóra na verziu 4.7.2

- Pridal FreeSpace Info,

-

-

Komunita

-

- 4,8k

- príspevkov

-

- Pridal Sniper,

-

- 7,4k

- príspevkov

-

- Pridal game,

-

- 1,3k

- príspevkov

-

- Bratislavský kraj nie je len Bratislava :-)

- Pridal Tomáš,

-

-

Spoločnosť a Veda

-

- 39,1k

- príspevkov

-

- Rusko - ukrajinský konflikt

- Pridal Tono,

-

- 2,5k

- príspevkov

-

- Dotazník k SOČ - filozofia

- Pridal Tomáš,

-

- 25k

- príspevkov

-

- Klimatické zmeny

- Pridal Tono,

-

- 4k

- príspevkov

-

- Mobily všeobecne

- Pridal Sniper,

-

- 5,5k

- príspevkov

-

- Hrady, zámky, pevnosti a ruiny

- Pridal iskra,

-

- 14,9k

- príspevkov

-

- Eutanázia

- Pridal Sniper,

-

- 14,8k

- príspevkov

-

- Ako pribrať?

- Pridal iskra,

-

- 2,6k

- príspevkov

-

- Nehody

- Pridal slimak,

-

- 2,6k

- príspevkov

-

- Práca na dohodu alebo SZČO?

- Pridal iskra,

-

-

Viera a spiritualita

-

- 9,5k

- príspevkov

-

- Náboženstvo menej vážne - alebo príliš vážne

- Pridal slimak,

-

- 4,1k

- príspevkov

-

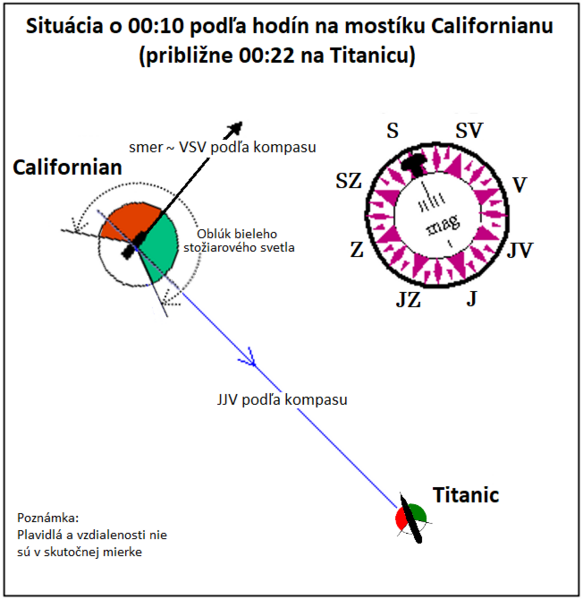

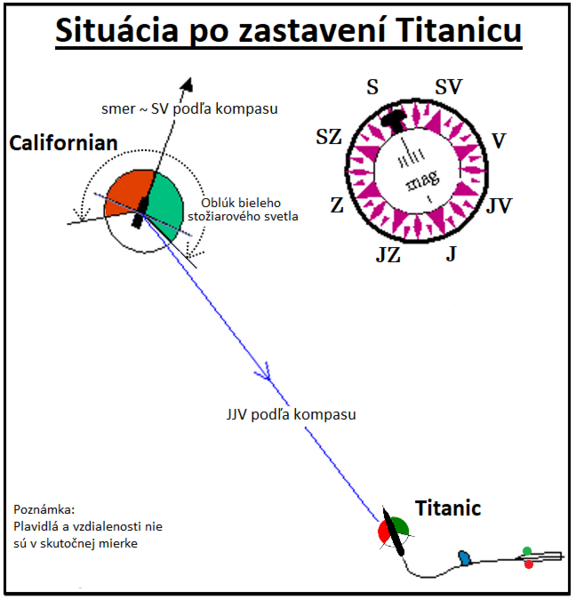

- Titanic a otázky

- Pridal PeterTaraba,

-

- 828

- príspevkov

-

-

Výpočtová technika

-

- 886

- príspevkov

-

- Plocha a tapeta

- Pridal iskra,

-

- 1,9k

- príspevkov

-

- Samovoľný reštart PC počas surfovania

- Pridal Tomáš,

-

- 791

- príspevkov

-

- Program na editovanie fotografii

- Pridal tomino,

-

- 1,1k

- príspevkov

-

- Externý disk

- Pridal D'Ady,

-

- 3,1k

- príspevkov

-

- Pridal Sniper,

-

- 747

- príspevkov

-

- Windows 10

- Pridal Tomáš,

-

- 423

- príspevkov

-

- YouTube skipper

- Pridal robopol,

-

-

Kultúra

-

- 4,9k

- príspevkov

-

- Najlepšie horrory

- Pridal Sniper,

-

- 9,2k

- príspevkov

-

- Čo a prečo práve počúvate?

- Pridal iskra,

-

- 5,1k

- príspevkov

-

- Aké knihy máte rozčítané?

- Pridal iskra,

-

- 1,2k

- príspevkov

-

- Vlastné kreslenie, vlastná tvorba

- Pridal Tono,

-

- 4,8k

- príspevkov

-

- Slovenská televízia a koncesionárske poplatky

- Pridal Sniper,

-

- 2,4k

- príspevkov

-

- Múzeá, výstavy, expozície, galérie

- Pridal iskra,

-

-

Šport

-

- 10k

- príspevkov

-

- Futbal - deti

- Pridal slimak,

-

- 10,4k

- príspevkov

-

- Slovenský hokej

- Pridal iskra,

-

- 4,9k

- príspevkov

-

- MotoGP / Moto2 / Moto3 (sezóna 2017)

- Pridal aljak63,

-

- 6,4k

- príspevkov

-

- Cyklistika (cestná, dráhová, horská, cyklokros,...)

- Pridal Tomáš,

-

-

Ľudia a Relax

-

- 17,4k

- príspevkov

-

- Rodina

- Pridal iskra,

-

- 4,8k

- príspevkov

-

- Máte záhradu?

- Pridal slimak,

-

- 2,2k

- príspevkov

-

- Staršie PC hry

- Pridal Tomáš,

-

- 14,6k

- príspevkov

-

- Čo vás rozosmialo?

- Pridal iskra,

-

- 15k

- príspevkov

-

- Slovensko je prekrásne...

- Pridal iskra,

-

- 19,2k

- príspevkov

-

- Hovorme o počasí

- Pridal iskra,

-

-

Štatistiky členov

3 546

členov2 578

Najviac prítomnýchNajnovší člen

blackwednesday

Registrácia -

Štatistiky Fóra

3,8k

tém322,6k

príspevkov